Сегодня наша цивилизация быстрым темпом входит в процесс цифровой трансформации. Под этим термином обычно подразумевается повсеместное внедрение цифровых технологий в действующую производственную модель или вновь создаваемую. Но на самом деле рамки процесса намного шире. По сути, мы говорим о формировании новой экосистемы, в которой будут действовать (или уже действуют) большая часть экономических субъектов, инфраструктурных систем, политических и социальных институтов и многие другие участники. Такие изменения очевидно требуют нового взгляда на проблему информационной безопасности. Подробнее – в нашем интервью с генеральным директором компании «Eyeline» Виталием Гумировым.

– Один из Ваших докладов на эту тему назывался «Кибербезопасность на основе ИИ в эпоху гибридных войн». Мы действительно дошли до той стадии, когда информационные технологии становятся полноценным оружием?

– На самом деле, мы достаточно давно дошли до стадии, когда уязвимости информационных систем способны нанести огромный урон. что произойдет с современным мегаполисом, если полностью лишить его электроснабжения на три дня или неделю. Последствия будут вполне сопоставимы с атомным взрывом. Но добиться этого можно будет без бомбардировок и межконтинентальных ракет, группа злоумышленников вполне может парализовать или вовсе разрушить городскую инфраструктуру с помощью вредоносного программного обеспечения (так, что на ее восстановление уйдут те самые несколько дней).

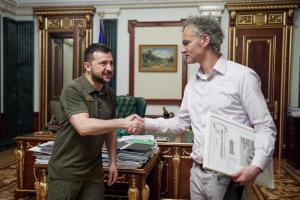

Или вот пример уже из реальной жизни, связанный с проведением Специальной военной операции на территории Украины. На начальном ее этапе украинская власть провела переговоры с Алексом Карпом - американским бизнесменом-миллиардером, чья компания Palantir Technologies занимается разработкой программного обеспечения для сбора информации и анализа больших данных на основе данной информации.

По итогу переговоров Palantir Technologies осуществила интеграцию довольно развитой системы гражданских спутников над территорией Украины с военной инфраструктурой НАТО и этой страны, чем обеспечила получение ею огромного количества разведывательных данных в режиме реального времени. По сути, мы видим, как в предельно сжатые сроки и при относительно небольшом финансировании Вооруженные силы Украины получили в свое распоряжение мощную систему спутниковой разведки, не располагая на тот момент собственной космической отраслью. Это стало возможным как раз благодаря развитию процессов цифровой трансформации на основе технологий искусственного интеллекта.

Сейчас мы находимся в стадии, когда критически важным является обеспечение безопасности информационных систем, которые с каждым внедряются все шире в нашу жизнь, а также – сохранность и конфиденциальность информации, которой они оперируют. Причем, недостаточно просто установить какие-то решения на стадии запуска такой системы. Они постоянно меняются, развиваются и каждое дополнение вместе с новыми возможностями несет и новые потенциальные точки уязвимости. Эти системы необходимо интегрировать в единое рабочее пространство. Например, систему управления дорожным траффиком для более корректной работы надо интегрировать с информационными системами, обеспечивающими работу дорожно-ремонтных служб, ГИБДД, предприятий общественного транспорта, предприятий ЖКХ, скорой помощи, спецслужб, и т.д. И это расширяет круг пользователей с одной стороны, а с другой системы вляиют друг на дуга, соответственно и обеспечение их безопасной работы должно быть приведено к единому уровню. В целом, мы видим, что решение задачи информационной безопасности превращается в постоянный, очень сложный, но критически важный процесс.

– В таком случае, можно ожидать повышенное внимание к этому вопросу со стороны государства?

– В таком случае, можно ожидать повышенное внимание к этому вопросу со стороны государства?

– А так и происходит. Одним из мировых лидеров в этом направлении ожидаемо выступают США. 12 мая 2021 года президент США Джо Байден подписал указ № 14028 об обеспечении кибербезопасности страны. По сути, это был рамочный документ, определяющий общие принципы политики американской власти в данном направлении.

Но сами эти принципы сформировались несколько ранее, при участии Института программной инженерии Карнеги-Меллон (SEI CMU), который считается основным мозговым центром Пентагона в области информационных систем и кибербезопасности. Еще в августе 2019 года его сотрудниками был подготовлен документ «DoD Enterprise DevSecOps Reference Design», содержащий эталонную схему управления безопасностью жизненного цикла программных систем для больших организаций и план её реализации на практике. Если кратко, в нем предлагается предполагается полностью исключить человеческий фактор из процессов контроля соответствия любых производственных процессов в рамках этих систем установленным стандартам информационной безопасности. Сделать эту процедуру полностью автоматизированной и тем самым повысить не только ее качество, но и объективность.

Второй важный момент, который был предложен в рамках этой стратегии в 2022 году, подразумевает разработку и поддержку жизненного цикла информационных систем на основе «цифровых двойников». Как известно, если у вас есть некий объект, то вы можете построить его цифровую или компьютерную модель, которая имитирует свойства объекта, не будучи с ним связанной. И на ней можно изучать его, совершенствовать и так далее. Если вы соедините эту модель с объектом неким каналом, по которому она будет считывать информацию о происходящих с ним в реальности изменениях, его текущем состоянии, и добавите еще и обратную связь, позволив модели управлять объектом, то это и называется «цифровым двойником». В данном случае такими объектами будут выступать информационные системы.

– И насколько далеко американцы продвинулись на этом пути?

– Как это бывает, при реализации на практике быстро обнаружились и слабые стороны этой стратегии. Прежде всего, это высокая сложность реализации в силу ряда технических особенностей ее архитектуры. На начальном этапе МО США ограничилось требованием к поставщикам программного обеспечения для оборонных нужд – предоставлять формализованный электронный документ, который содержит список всех open source и других сторонних компонент, использующихся в кодовой базе программного продукта. Некоторые форматы обязательным указывают ещё и тип компонента (например, «фреймворк» или «библиотека»). Дополнительно документ может содержать информацию по уязвимостям, подлинности, дочерним зависимостям и кучу других контекстных данных.

Но на практике за полным списком зависимостей мало кто следит, не говоря уже об их качестве, перспективах и жизнеспособности. Ещё меньше компаний и программистов обращают внимание на лицензии и их совместимость.

Еще одним недостатком стратегии является высокая себестоимость проверки соответствия требованиям SLA и информационной безопасности, в силу того, что у ее разработчиков отсутствуют техническая возможность формализации требований в машинно-исполняемом виде. Иначе говоря, нет возможности исключить из этого процесса человека и сделать его непрерывным. Поэтому в настоящее время эта стратегия реализуется в сильно урезанном виде.

– А в нашей стране ведется подобная работа?

– Да, конечно. Причем, проанализировав сложности, с которыми столкнулись американцы, коллектив ученых и разработчиков из Новосибирского государственного университета, институтов Новосибирского научного центра и ИТ-компаний, работающих на территории новосибирского Академгородка предложил иной подход.

В его основе лежит оригинальная концепция, которая ранее была сформулирована учеными Института математики им. Соболева СО РАН, которую они назвали задачным подходом и созданная на его основе теория семантического программирования. Если очень кратко, его суть сводится к следующему: некая задача формулируется в логических терминах, но так, чтобы из самой формулировки можно было извлечь алгоритм ее решения. Фактически это позволяет убирать из процесса т.н. кодировщиков, автоматизируя его. Тем самым, можно решить обе проблемы – за приемлемую цену обеспечить ту самую формализацию требований в машинно-исполняемом виде.

Более того, это уже проверено на практике. Используя семантическое программирование мною с коллегами была создана платформа d0sl, на основе которой наша компания Eyeline уже выпустила ряд программных продуктов. В их числе - платежная система сервиса «Московское парковочное пространство» (Рисунок 3), в рамках которой были интегрированы десятки различных организаций со своими ИС, использующими в работе самые разные форматы программного обеспечения, разные способы организации своей работы и оплаты услуг.

Другим проектом, который был реализован на базе этого подхода стала система самообслуживания абонентов МТС (Рисунок 4). В этой системе зарегистрировано более 50 млн пользователей, совершающих порядка 3000 транзакций в секунду. В такой активной среде было необходимо обеспечить контроль и мониторинг SLA на основе семантических моделей, реализовать бизнес-логику интеграции со сторонними поставщиками услуг и биллинга этих услуг поверх множества биллинговых систем самого оператора. Все эти задачи были решены также с помощью семантических моделей.

– Эти же подходы можно реализовать и в масштабе «умных городов», которые сегодня пытаются строить на базе многих муниципалитетов нашей страны?

– Требования к информационной безопасности на уровне «умного города» проявляются намного ярче, чем на уровне отдельной, пусть даже крупной компании. Поскольку в рамках муниципалитета функционируют и органы управления, и объекты критической инфраструктуры и большое количество организаций – субъектов городской экономики. И любой сбой в работе одной из таких информационных систем может иметь сложно прогнозируемые последствия для работы других. А сами они при этом более уязвимы. . Если в случае с крупными компаниями техническая поддержка работы их информационной ситсемы может осуществляться только с ограниченного количества персональных компьютеров и серверов, доступ к которым компания в состоянии контролировать, то в муниципалитетах иная ситуация. После разработки, программное обеспечения может устанавливаться на сторонние сервера, и заказчик не всегда знает даже, кто имеет доступ к компьютерам, с которых ведется техподдержка этих компонентов. Что создает немалую потенциальную угрозу в области информационной безопасности для объектов городской инфраструктуры. При этом, злоумышленникам не обязательно взламывать компьютерную сеть самого муниципалитета, зная, как выстроена цепочка субподрядчиков, достаточно внедриться в ИС кого-то из них и внести необходимые изменения в код поставляемого им компонента программного продукта.

Решить эту проблему можно с помощью перманентного объективного и доступного заказчику (в том числе, финансово) аудита работы информационной системы на протяжении всего ее жизненного цикла. Это требует полностью автоматизировать процесс, и снова встает задача формализации требований к этому аудиту в машинно-исполняемом виде. Здесь поможет семантическое программирование, на основе которого уже создан ряд программных продуктов, успешно справляющихся с задачами такого типа на практике.

– Всегда нужен кто-то, кто выступить первым заказчиком, «пилотный проект». Кто, по-Вашему, мог бы им стать?

– Конечно, всегда не всегда просто найти реального заказчика, готового на риск использования инновационного продукта. Тем более, когда речь идет о таких осторожных и обоснованно консервативных заказчиках как муниципалитеты. Но сейчас у нас появляется интересное «окно возможностей». В Новосибирском госуниверситете в рамках национального проекта «Наука и университеты» строится новый кампус, причем, заявлено, что это будет кампус мирового уровня. Кампус, как известно – это университетский городок, то есть мини-муниципалитет, по сути. Строят его как раз там, где создавалось семантическое программирование. Так почему бы не внедрить в его цифровую экосистему эти подходы, обеспечив кампус технологиями информационной безопасности на самом передовом уровне. Мне кажется, эта идея найдет понимание у руководства университета. Тем более. Там не раз подчеркивали, что видят кампус. В том числе, неким полигоном для внедрения инноваций в области энергосбережения и других элементов городской инфраструктуры. Информационная безопасность – это тоже такой элемент. Причем, очень важный.

Сергей Исаев

- Войдите или зарегистрируйтесь, чтобы отправлять комментарии